אני רוצה לקחת אתכם לתוך פגישה שהשתתפתי בה לא מזמן , אשר בה נכחו יועצים ,מהנדסי מערכת מבית יצרני אבטחת מידע , מהנדסי תקשורת ,אני וכמובן הלקוח. בפגישה דובר על פתרון אבטחת מידע די מורכב ברמת התקשורת אשר כלל שרידות בין אתרים , קונסולידציה של מערכות ועוד כל מיני פיקנטיים.

הייתה זו גם פגישה בה לקחתי לעצמי ניסוי , התלבשתי מרושל... ג'ינס וטישירט... וזה יצר משהו כמו שחשבתי, לא שמו לב אליי .. מי שלא הכיר אותי לא פנה אליי , והפכתי לרקע ( בכוונה אגב , בחרתי לא להיות זה שמציג את מבנה המערכת ) מה שגרם לי להקשיב טוב יותר ולהיות ער לדברים שהתרחשו בפגישה, שלצערי - אני מביא לפניכם את סיפורה ( כמובן , כהרגלי, אנונימי לחלוטין ).

אבל, BGP ... אוי BGP ... ולאו דווקא בגלל שהוא BGP ...

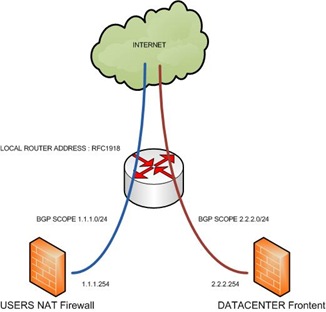

באותה פגישה דובר על לאחד תשתיות של DATACENTER עם תשתיות גלישה של משתמשים, עד כאן הכל טוב ויפה , הרצון לאחד שני שירותים לנתב ACCESS אחד , ולפרסם כתובות של הDATACENTER ושל כתובות המערכת שמבצעת NAT למשתמשים על אותה קופסא.

קם היועץ, וקם מהנדס א.המידע וטוענים שבשל הקונסולידציה הזו , התווך פגיע להתקפות ולזבל שמגיע מכיוון האינטרנט. קם גם מהנדס התקשורת ואומר ( ובצדק ) לא שכנעתם אותי שיש פה בעית אבטחה. והוסיף ואמר , שהבעיה היחידה היא ניצולת לצרכים לא נכונים של הקו.

המשיכו השלושה להתווכח לשווא אודות מבנה התקשורת והאפשרות לחדור ולהתקיף את הרשת דרך הציוד. אני אישית , המום מהגישה הזו לניתוח תקשורת... בגלל שתחומי כתובות שונים מנותבים דרך אותו נתב זה הופך אותו לנקודת סיבולת וכשל לפגיעויות ... בולשיט !

אני רוצה להציג בפניכם שרטוטון :

עכשיו :

ניתוב של הכתובות בBGP מחולק תמיד לCLASS C ולכן הדגמה כזו , שכתובות רוכבות דרך נתב ודרך LOOPBACK מתאים , כל סגמנט לציוד היעד שלו כפי שתיארתי . כמובן ( !!! ) שלנתב אין כתובת חוקית לגישה אליו.

נשאלת השאלה ... למה חשבו היועץ ומהנדס אבטחת המידע שאפשר לתקוף את הנתב ? איזו התקפה תרכב לכיוון שלו ? כל התקפה שתתבצע תתבצע מול ציודי הקצה שאליהם מנותבות הכתובות , ואשר יענו לתקשורת. הנתב לעולם , אבל לעולם לא יענה לתקשורת.

ובואו נשלול בבקשה התקפות DOS , אין להן קשר לפרסום הכתובות או לקיומן דרך נתב מסויים ( אגב , אצל ספקיות אינטרנט מסויימות - ואחת הטובות עבור כך היא בזק בינלאומי - ניתן למנוע DDOS ברמת הISP כשירות על גבי מערכות ייעודיות ).

עם הזמן אתה לומד שגם אנשים עם המון המון ניסיון טועים או חושבים עקום לעתים ואינם לוקחים זמן מחשבה , מתוך הצורך להציג ולהראות. ולפעמים מדברים בשביל לדבר, אך לעתים השקט מספיק רועם בשביל להעמיד על טעות - ואיזו טעות.

בכל אופן , הכתוב פה הוא דעתי.

Labels: architecture, consulting, threats